Config mikrotik ให้ปลอดภัยจาก sys!

สวัสดีครับ บทความแรกหน้าเว็บใหม่ NeXTGENiT

หลังจากแก้ไข mikrotik ยึดกลับคืนจากเจ้า script sys

เลือกได้ว่าจะแค่ยึดคืนอย่างเดียว หรือ reset คอนฟิกทั้งหมดด้วย จริงๆแนะนำให้ reset เริ่มใหม่ดีกว่าครับ

เพราะอาจจะมีค่าหรือไฟล์ที่ฝั่งตัวรอกลับมาได้

ทั้งหมดหลังจากแก้ไขได้ ผมจะอัพ ROS ล่าสุดกับ current firmware ให้

ก่อน config mikrotik สิ่งที่ควรทำเป็นอันดับแรกคือ Update เจ้า Router OS และ current version ให้เป็นล่าสุด

อ้างอิงล่าสุด 6.43.2 (2018-Sep-18 12:12):

แนะนำอัพเฉพาะตัว Main package ส่วน Extra packages ลงเฉพาะ user-manager หากต้องใช้(บางรุ่น store 16 MB พื้นที่จะเหลือน้่อย เช่น RB750Gr3)

รุ่นที่มีช่องโหว่

ทุกเวอร์ชันตั้งแต่ 6.29 (วันวางจำหน่าย: 2015/28/05) ถึง 6.42 (วันที่เผยแพร่ 2018/04/20) มีความเสี่ยง

แค่อัพเดท ROS ก็ปลอดภัยขึ้นพอสมควรแล้วครับ

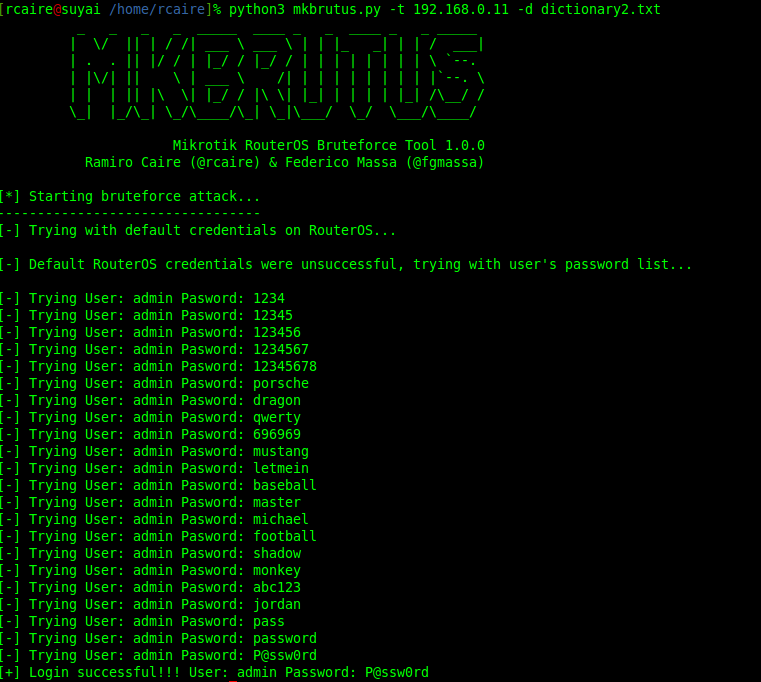

ตามรูปใช้ python3 ยิงเอา password

ตัวที่ผมแก้ sys! เจอลูกค้าใช้ mikrotik password นี้เลย 4 ตัวครับ

แต่ตามที่บอกถ้าอัพเดท ROS สูงกว่า 6.42 แล้ว python ก็เจาะไม่เข้าแล้ว

มีลูกค้าถามมาว่าแล้วจะเซตยังไงให้มันปลอดภัยจากเจ้า sys! นี่อีก

แนะนำตาม wiki เลยครับ

https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router

ถ้าเป็นรุ่นเล็กๆตั้งแต่ hAP-mini ถึง RB3011UiAS-RM ใช้ default config ก็ปลอดภัยระดับนึงครับ

ตรงนี้เพราะมันมี firewall block access จาก wan ที่เป็น dhcp

แต่ถ้าเป็น RB1100AHx2 ขึ้นไป ควร config ให้รัดกุม จะได้ปลอดภัย

เพื่อให้เข้าใจง่าย เปิด wiki เทียบกับที่ผมเขียน

1.Access to a router

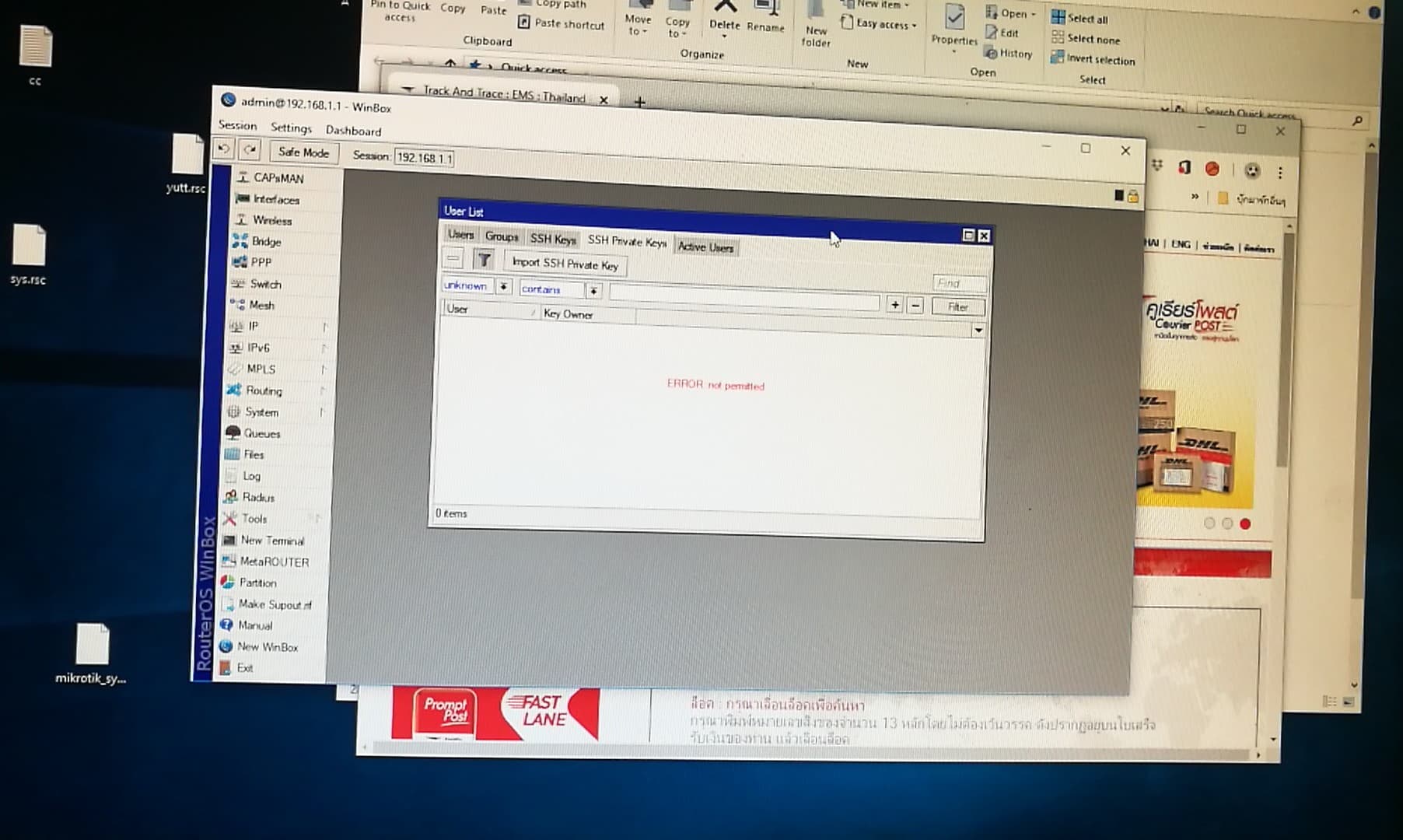

สร้าง user ขึ้นมาใหม่ ปิด admin และ password กำหนดใหม่

หรือพิมพ์ชื่อนามสกุลภาษาไทยแต่กดภาษาเป็น EN ครับ จำง่าย

ถ้าให้แนะนำ password ที่แฮกยาก ควรประกอบด้วย ตัวพิมพ์เล็ก,พิมพ์ใหญ่,ตัวเลข,อักขระพิเศษ

ใช้เว็บนี้ gen ได้ https://passwordsgenerator.net

หลัง gen password แล้ว copy เก็บใน notepad หรือ word ด้วยนะ

*ข้อ Access by IP address ผมไม่ได้ทำ เพราะมันเข้าผ่าน cloud ลำบาก

2.Router Service

ข้อนี้ยาว ปิด port ที่ไม่ใช้

ตรง 2.2 RouterOS MAC-Access ควรต้องทำครับ เพราะเป็นช่องทางหลักๆในการแฮกเข้ามาเลย

เลือกเป็น None หรือ Lan จะปลอดภัยกว่า

copy script จากเว็บ วางใน new terminal ได้เลย แต่ควรอ่านด้วยนะครับว่ามันป้องกันอะไรบ้าง

เงื่อนไขอะไรที่เราจะไม่สามารถใช้ได้

3.Router interface

อันนี้เค้าแนะนำให้ปิด interface ที่ไม่ใช้ และจอ LCD

ตรง interface อาจจะมีคนในเอา สายแลนมาเสียบแล้วเข้าไปจัดการตัว mikrotik ได้

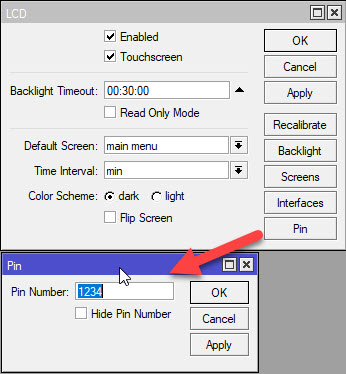

ส่วนจอ LCD มันสามารถสั่ง reset config ได้โดย password 1234 ถ้าเราไม่ได้ไปเปลี่ยน password ครับ

4.Firewall คือการ drop packet จากภายนอก

script copy paste ได้เลย

5.IPv6 บ้านเรายังมีน้อยครับ script copy paste ได้เลยเช่นกัน

ที่ผมเซต ไม่ได้เซตตาม wiki ทั้งหมดครับ ตอนนี้ก็ยังไม่โดน มาดูว่าเซตอะไรบ้าง

1.ผมไม่ทำ Access by IP address เท่านั้นครับ

สร้าง user ใหม่ กำหนด password ที่ยากแก่การคาดเดา แล้วปิด admin

2.ปิด service ที่ไม่จำเป็น

/ip service disable telnet,ftp,www,api,api-ssl,ssh,www-ssl

ข้อสังเกตว่า www ผมก็ปิด

ถ้ามีความจำเป็นต้องใช้ user-manager จะปิดแล้วเปิดเวลาใช้ หรือเปลี่ยน port ก็ได้ครับ

port winbox ผมยังไม่ได้เปลี่ยน กลัวลืมแล้วเข้าไม่ได้

หลังจากนี้ก็เริ่ม config หรือวาง script ได้ตามปกติเลยครับ

แล้วค่อยวาง script ในส่วนของ RouterOS MAC-access

/tool mac-server set allowed-interface-list=none

/tool mac-server mac-winbox set allowed-interface-list=none

/tool mac-server ping set enabled=no

/ip neighbor discovery-settings set discover-interface-list=none

/tool bandwidth-server set enabled=no

/ip dns set allow-remote-requests=no

/ip proxy set enabled=no

/ip socks set enabled=no

/ip upnp set enabled=no

/ip cloud set ddns-enabled=no update-time=no

/ip ssh set strong-crypto=yes

ตรงนี้ต้องทำหลังที่ mikrotik มี dhcp-server แล้ว เพราะ MAC-Winbox จะทำให้เข้าผ่าน MAC Address ไม่ได้

ถ้าทำก่อน ต้อง reset หรือ netinstall เลยนะครับ

ข้อสังเกต ใน wiki ให้ปิด cloud

ถ้าเปิด คือ จะสามารถ remote จัดจากการภายนอกได้ และเสี๋ยงจากการแฮก

ถ้าปิดก็ตรงข้ามกัน ผมเลือกที่จะเปิดครับ

ที่ mikrotik แนะนำ ถ้ามัน access จากภายนอกไม่ได้

ความเสี่ยงจะเหลือแค่ภายในเท่านั้นครับ

3.ปิด interface และจอ LCD

ปิด interface คือ ether ไหนที่ไม่ได้ใช้ก็ disable เลย อันนี้ไม่ยากครับ ของผมใช้ส่วนตัวในห้อง ไม่ปิด

ส่วนจอ LCDถ้าไม่ปิดการแสดง ควรกำหนด password หรือปิด LCD Pin

โดยไปที่เมนู LCD> Pin เลือก Hine Pin Number หรือเปลี่ยน Pin เลยก็ได้

4.Firewall ผมใช้ตามของ อ.ศุภเดชครับ

แก้ interface ให้ตรงกันที่ใช้ด้วยครับ

/interface list

add name=Internet

/interface list member

add interface=pppoe-out1 list=Internet

สคริปท์ที่ใช้

https://www.dropbox.com/s/sr8t1k3sync1tae/Filter%20Protect%20Full%20Options.txt?dl=0

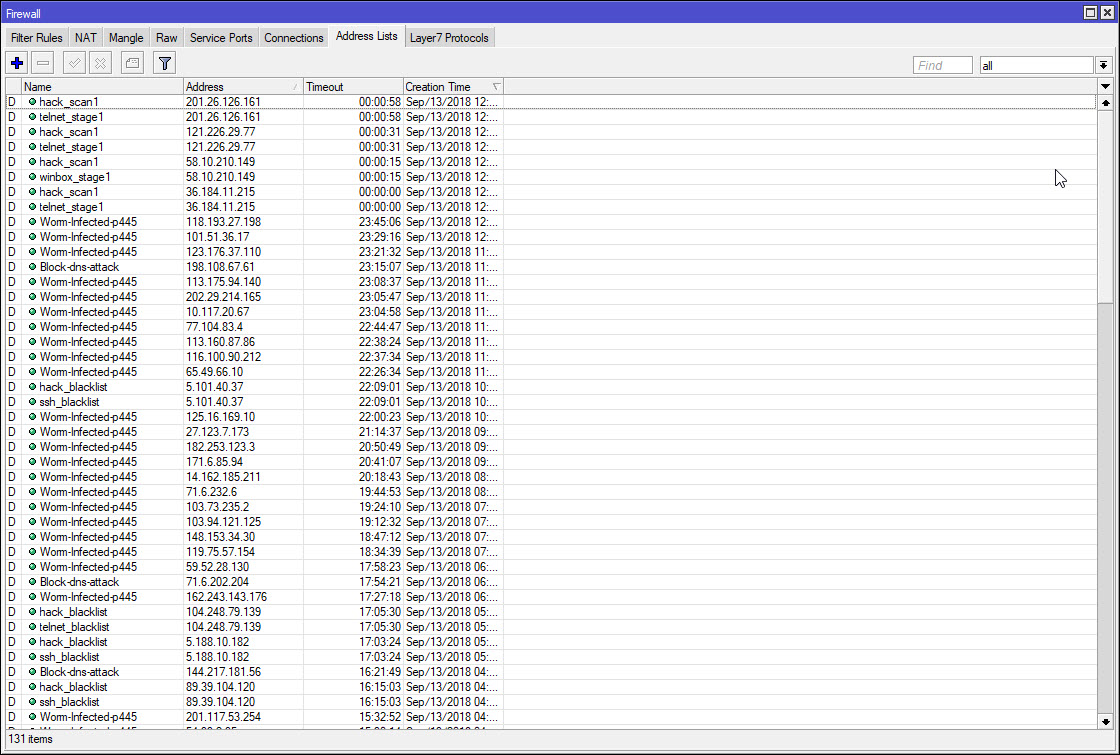

ตรง Address List ที่ขึ้น เห็นบางคนกลัว Mikroitk มันโดน scan port เยอะแบบนี้ความเสี่ยงสูง

ไม่กล้าใช้ ใช้เร้าเตอร์ยี่ห้ออื่นดีกว่า

ยี่ห้ออื่นมันก็มีครับ เพียวแต่มันไม่ทิ้งร่องรอยหรือ log ไว้ให้ดู

เปรียบเทียบให้เห็นภาพ การ scan port เหมือนมีคนเดินผ่านวนเวียนอยู่หน้าประตู ฟังเสียงคนภายในว่าอยู่หรือไม่อยู่

ถ้ามี log ขึ้นว่า login failure คือหมุนลูกบิดว่าล็อคอยู่หรือไม่ หรือลองกุญแจผี เดารหัสแม่กุญแจแล้ว

หลักๆผมทำแค่นี้ อีกอย่างที่ควรทำ คือหมั่น login เข้าไปดูบ้าง

อาทิตย์ล่ะ 2-3 ครั้งก็ยังดีครับ เจอ log แปลกๆจะได้หาแนวทางแก้ไขได้

คำแนะนำ

ถ้าติดแล้วสิ่งที่ควรทำคือ ถอดออกทันที อย่าปล่อยให้ตัว mikortik ออนไลน์ต่อไป

ถึงแม้ว่ามันจะใช้งานเนตหรือ hotspot ได้ปกติ ไม่มีอาการ restart

แต่ตัว script ที่ฝังไว้มันยัง Run และส่งค่าต่างๆของ mikrotik ไปที่ Server ของคนแฮ็ก

ซึ่งจะทำให้แก้กลับคืนได้ยากกว่าเดิม

สวัสดีครับ